Twitter Hack i aplikacja do śledzenia online HPS

Utwórz konto HPS, aby zhakować hasło do dowolnego konta na Twitterze. Po zakończeniu hakowania będziesz mieć do dyspozycji szeroką gamę narzędzi do śledzenia aktywności użytkownika docelowego i monitorowania ukrytych działań na jego profilu.

Pierwszą rzeczą do zrobienia jest podanie linku do profilu, który zamierzasz zhakować lub powiązanego z nim numeru telefonu:

Aplikacja jest w stanie zapewnić dostęp do korespondencji, ukrytych postów, nazwy użytkownika, hasła i innych danych profilu docelowego. Śledzenie aktywności odbywa się anonimowo i niezauważalnie dla właściciela konta.

-

Konfiguracja śledzenia korespondencji użytkownika

-

Monitoruj i zapisuj wszystkie tweety i flity

-

Śledzenie i szpiegowanie działań wykonywanych przez użytkownika

-

Przywracanie zablokowanych kont i zapisywanie zawartości

-

Crack login i hasło do autoryzacji konta

Łatwy w użyciu

Proces hakowania konta jest bardzo przyjazny dla użytkownika, a do pracy z usługą nie jest potrzebne żadne doświadczenie techniczne ani hakerskie. Nasi eksperci wykonali tę pracę za Ciebie, opracowując oprogramowanie.

Elastyczny system

W przeciwieństwie do innych metod hakowania kont, HPS działa zdalnie z urządzenia użytkownika. Nie trzeba instalować oprogramowania szpiegującego ani nawet wiedzieć, w jaki sposób cel uzyskuje dostęp do swojego konta.

100% bezpieczeństwa

Eksperci ds. cyberbezpieczeństwa i wyszukiwania luk w zabezpieczeniach zapewnili najbardziej elastyczne możliwe rozwiązanie. Hakowanie Twittera online jest dostępne zarówno dla początkujących, jak i zaawansowanych użytkowników.

Szybkość działania

Setki optymalizacji i aktualizacji oprogramowania sprawiły, że HPS jest najlepszym narzędziem do hakowania Twittera na rynku. Ogromne doświadczenie naszych programistów oznacza, że będziesz mieć dostęp do potrzebnych informacji w ciągu 10 minut.

Czy możliwe jest zhakowanie Twittera za darmo?

Nie powinieneś oczekiwać, że operacje tak złożone jak hakowanie Twittera będą darmowe. Istnieją jednak opcje, które pozwalają to zrobić bez wydawania pieniędzy. Najbezpieczniejszym i najbardziej legalnym z nich jest program partnerski aplikacji HPS: po zarejestrowaniu konta i zgłoszeniu się do programu, otrzymasz unikalny link, który możesz udostępniać innym użytkownikom. Otrzymasz procent za każdego użytkownika, który skorzysta z Twojego linku, utworzy konto i zapłaci za pakiet HPS. Możesz wydać te środki na opłacenie funkcjonalności aplikacji lub wypłacić je na konto zewnętrzne.

Hakowanie dowolnego profilu na Twitterze bez dostępu do telefonu docelowego

Użytkownicy HPS uzyskują dostęp do pełnej bazy danych zhakowanego konta na Twitterze:

Oprogramowanie duplikuje bazę danych w HPS Dashboard, interfejsie internetowym, za pośrednictwem którego można śledzić do 5 różnych kont jednocześnie. Wyświetla również wszystkie nowe działania w profilu docelowym w czasie rzeczywistym.

Kontrola nad cudzym Twitterem

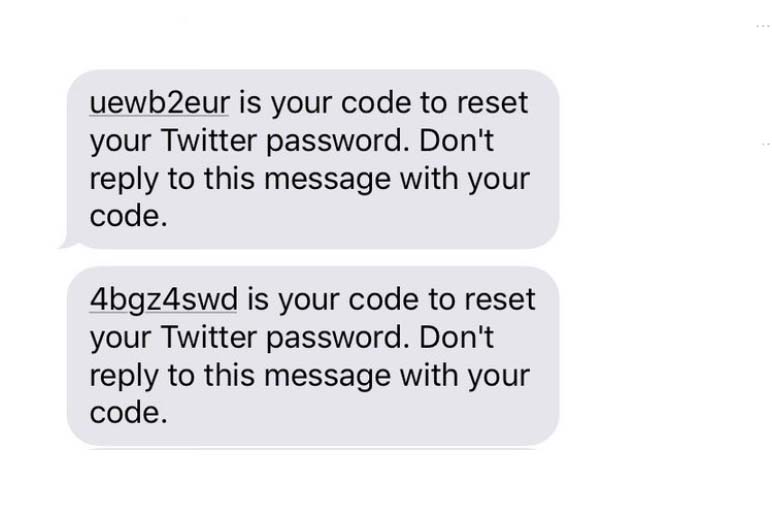

Hakowanie hasła do Twittera innej osoby

Aktualne dane autoryzacyjne stają się dostępne do przeglądania i kopiowania wraz z innymi wrażliwymi danymi konta - numerem telefonu, adresem e-mail, informacjami o autoryzowanym urządzeniu i listą zablokowanych użytkowników. Aplikacja pomoże również w uwierzytelnianiu dwuskładnikowym, jeśli zajdzie taka potrzeba: pokaże tajny klucz lub wyświetli kod weryfikacyjny z wiadomości SMS.

- Czy możesz sobie wyobrazić, co się stało?

- Mój były opublikował okropnego tweeta na mój temat🤬

- Co teraz zrobić, jak zmusić mnie do usunięcia go🤬?

- Nie musisz nikogo zmuszać😂

- Po prostu włam się na jej Twittera przez HPS i usuń to, czego potrzebujesz😎

- Dzięki za mądrą radę, właśnie to zamierzam teraz zrobić! 🙏🏽

Tweety i publikacje

Śledzenie publikacji na koncie

Śledzenie publikacji działa w podobny sposób, każda opublikowana treść jest zapisywana w bazie danych HPS na zawsze. I nie mówimy tu tylko o tweetach, ale także o flitach: w przeciwieństwie do samego Twittera, gdzie te posty "żyją" tylko przez 24 godziny, w Dashboardzie treści i ich statystyki oglądalności pozostają dostępne do wglądu w dowolnym momencie.

Przechwytywanie kodów dostępu

Odczytywanie i śledzenie wiadomości SMS na urządzeniu docelowym

Użytkownicy Twittera mogą publikować nowe tweety bez dostępu do Internetu, sieć społecznościowa wykorzystuje technologię SMS do transmisji danych. Ta funkcja otwiera dodatkowe możliwości hakowania: oprogramowanie wykorzystuje uprawnienia skompromitowanej aplikacji na urządzeniu, aby uzyskać dostęp do historii SMS-ów i powielić ją w interfejsie internetowym.

Informacje o geolokalizacji i ruchu

Określanie lokalizacji osoby za pośrednictwem Twittera

Wszystkie dane geodezyjne otrzymane podczas śledzenia są wyświetlane na interaktywnych mapach internetowych. Aplikacja nadaje aktualną lokalizację urządzeń autoryzowanych na koncie, pokazuje lokalizacje publikowanych tweetów i flitów, zapisuje informacje o ruchach osoby. W razie potrzeby dowolny punkt na mapie można wyeksportować jako współrzędne lub otworzyć w Mapach Google jednym kliknięciem.

Jak włamać się na konto na Twitterze niezauważonym przez właściciela?

Istnieje uniwersalne rozwiązanie do śledzenia Twittera - aplikacja HPS. Będąc aplikacją internetową, nie ma wymagań systemowych, wystarczy przeglądarka, aby uruchomić oprogramowanie. Jest to więc równie skuteczny sposób na zhakowanie Twittera na iPhonie i Androidzie.

Więcej funkcji do współpracy z Twitterem

-

Czytanie cudzej korespondencji na Twitterze

- W pulpicie nawigacyjnym powielana jest pełna historia wiadomości zhakowanego konta: wiadomości tekstowe, zdjęcia i filmy wysyłane na czatach prywatnych i grupowych. Nawiasem mówiąc, dzięki HPS będziesz mieć stały dostęp nawet do tych wiadomości, które zostały usunięte z docelowej korespondencji - tylko ty możesz usunąć wszelkie już śledzone dane z interfejsu oprogramowania.

-

Historia aktywności i monitorowanie nowych aktywności

- Oprogramowanie śledzi interakcje zagrożonej osoby z innymi użytkownikami: polubienia, reposty, skargi, komentarze i odpowiedzi. Aktywność jest najbardziej nasyconą i najczęściej aktualizowaną sekcją aplikacji, więc ma zintegrowane narzędzia nawigacyjne: różne zestawy filtrów, opcje sortowania, wewnętrzną wyszukiwarkę i wiele innych.

-

Nagrywanie transmisji na żywo i przywracanie transmisji z Periscope

- Po tym, jak portal społecznościowy ogłosił, że zamyka Periscope, aplikacja HPS stała się jedynym sposobem na śledzenie zapisu wcześniejszych transmisji użytkownika - jeśli jakiekolwiek transmisje są powiązane z zagrożonym kontem na Twitterze, oprogramowanie automatycznie je przywróci. Nowe tweety na żywo są również śledzone i, przy odpowiednich ustawieniach, rejestrowane i przechowywane w bazie danych konta HPS.

-

Zarządzanie kontem

- Użytkownicy uzyskują pełną kontrolę nad zhakowanym kontem i jego zawartością. Można tworzyć, edytować lub usuwać publikacje, uczestniczyć w korespondencji, resetować hasła, zmieniać powiązane numery telefonów lub adresy e-mail oraz zarządzać aktywnymi sesjami autoryzacji na koncie. Samo konto może zostać tymczasowo zablokowane lub wyłączone.

-

Przywracanie zablokowanego lub usuniętego konta na Twitterze

- Architektura sieci społecznościowej obejmuje przechowywanie danych usuniętych kont w postaci kopii zapasowych. Unikalna technologia HPS może uzyskać dostęp do docelowej kopii zapasowej i przywrócić usunięte konto oraz przywrócić je zgodnie z zasadami Twittera. System bezpieczeństwa Twittera nie zidentyfikuje tego procesu jako manipulacji.

-

Zablokowanie czyjegoś postu lub konta

- Jako aktywny posiadacz konta HPS możesz celowo blokować profile i posty innych użytkowników. Wystarczy podać link do celu, a następnie oprogramowanie skorzysta z szerokiej bazy kont pod Twoją kontrolą, z których zostaną wysłane setki skarg na publikację lub użytkownika.

-

Zhakuj konto reklamowe na Twitterze

- Funkcjonalność umożliwia śledzenie wszelkich danych w taki czy inny sposób związanych z aktywnością reklamową zhakowanego użytkownika: statystyki promowanych tweetów, ustawienia targetowania, skuteczność i koszt kampanii, używane metody płatności. Interfejs sieciowy może być używany wyłącznie do śledzenia. Aby zarządzać kampaniami reklamowymi, należy zalogować się na swoje konto na Twitterze.

-

Korzystanie z oprogramowania do łamania haseł

- Najtańszym i najbardziej znanym podejściem do hakowania haseł do Twittera jest użycie programu do łamania haseł. Jednak takie rzeczy tracą skuteczność każdego dnia, ponieważ przy pierwszej próbie wybrania hasła do Twittera prawdopodobnie zostaniesz tymczasowo zablokowany przez swój adres IP na kilka minut. Dlatego idealnym i szybkim narzędziem do hakowania Twittera jest HPS. Powierz swój czas profesjonalistom!

Opinie użytkowników

Przeczytaj opinie naszych klientów na stronie z recenzjami

Aktywnie korzystam z Twittera, a ta funkcja przeniosła moje doświadczenia na wyższy poziom. Aplikacja dała mi możliwość całkowitego zabezpieczenia się. Właśnie zmieniłem ustawienia prywatności tweetów, aby uniknąć shadowbana na wszelki wypadek 👍

Musiałem zhakować Twittera mojej koleżanki po tym, jak zaczęła publikować "demaskacje", które zagrażały mojej reputacji zawodowej. Szczerze mówiąc, w takich chwilach uważam hakowanie za całkowicie uzasadnione posunięcie.

Moi przyjaciele i ja użyliśmy HPS, knując mały dowcip. Nasz przyjaciel zbliża się wkrótce do swoich 40. urodzin i zdecydowaliśmy, że naszym świętym obowiązkiem jest odzyskanie z otchłani Internetu jego starych transmisji Periscope, których prawdopodobnie miał nadzieję nigdy nie zobaczyć. Panowie, przyznajemy wam najwyższą ocenę za sukces, dawno nie widzieliśmy solenizanta tak wściekłego, nie od jego trzydziestych urodzin

Świetny program. Moje konto na Twitterze zostało zablokowane za mówienie niepopularnej prawdy o pandemii i wszystkim, co się ostatnio dzieje. HPS został podpowiedziany przez znajomego; użył programu do przywrócenia usuniętego konta. Jak się okazało, nadaje się on również do odblokowywania! Specjalnie poczekał dłużej przed napisaniem recenzji.

Absolutnie nie popieram hakowania kont, korespondencji i innych rzeczy, ale uważam, że ta aplikacja jest niezwykle przydatna w jednej ważnej funkcji - zapisuje flity. Skonfigurowałem HPS tak, aby zapisywał flity tych, których subskrybuję i teraz mam ogromną bazę dowodów, o których moi przeciwnicy nawet nie wiedzą.

Najbardziej niezawodny i bezpieczny sposób na zhakowanie korespondencji na Twitterze! Uwierz mi, próbowałem różnych. Nie będę szczegółowo opisywał moich doświadczeń, poza stwierdzeniem, że aplikacja nigdy nie zawiodła, a ja śledzę korespondencję 4 osób z jednego konta! Podoba mi się, że może wysyłać powiadomienia, to znacznie ułatwia śledzenie. Polecam każdemu, kto poważnie rozważa hakowanie.

Często zadawane pytania

Odpowiedzi na pytania, które mogą pojawić się podczas pracy z oprogramowaniem.

- Jak szybko aplikacja zapisuje opublikowane flity? Czy flit zostanie zapisany, jeśli właściciel konta docelowego usunie go minutę po publikacji?

- Aplikacja potrzebuje tylko ułamka sekundy, aby zapisać opublikowany flit. Po zapisaniu dane nie mogą zniknąć z pulpitu nawigacyjnego, a usunąć je może tylko użytkownik.

- Czy aplikacja jest w stanie zapewnić dostęp do bazy danych użytkownika docelowego w Periscope?

- Oprogramowanie automatycznie zduplikuje bazę danych konta Periscope w interfejsie internetowym, jeśli zhakowana osoba korzystała wcześniej z tej platformy.

- Czy będę w stanie śledzić komentarze zhakowanej osoby pod cudzymi postami, jeśli te posty są ograniczone przez ustawienia prywatności innego użytkownika?

- Użytkownicy HPS mogą śledzić całą aktywność na zhakowanych kontach. Mówiąc prościej, będziesz mógł zobaczyć całą zawartość, którą widzi właściciel konta.

- Czy będę mógł edytować posty i komentarze na koncie docelowym?

- Technologia HPS zapewnia pełną kontrolę nad wszelką aktywnością na koncie docelowym.

- Czy aplikacja jest w stanie odblokować konta, które zostały trwale zablokowane?

- Funkcjonalność aplikacji jest wystarczająca do odblokowania dowolnego konta na Twitterze, niezależnie od pierwotnego okresu blokady.

Oprogramowanie działa na wszystkich platformach i sieciach mobilnych na całym świecie.